Обзор смартфона Samsung Galaxy M12

Samsung Galaxy M12 — автономность для экономных

2020-11-16

Корейская компания Самсунг прекрасно понимает необходимость мониторинга рынка смартфонов и изменения ассортимента продукции, а также ценовой политики. Оппоненты из стран Китая продолжают бить рекорды по соотношению цены и качества в своих телефонах, поэтому популярному бренду из Кореи приходится соответствовать новым стандартам для сохранения аудитории. Герой сегодняшнего обзора предлагает не только отменный функционал за свои деньги, но еще и крайне емкую батарею, которой не может похвастаться большинство конкурентов.

Альтернатива есть?!

В исследованиях Data Bridge Market Research (DBMR) «Анализ рынка и инсайты: Глобальный ультра-безопасный рынок смартфонов» сделан прогноз, что к 2027 году объем рынка security-смартфонов достигнет 5 967,30 млн. долларов США, что свидетельствует о росте рынка на 19,80% в прогнозном периоде (2020-2027 гг.). Также определены способствующие и сдерживающие факторы:

«Растущая склонность заказчиков к использованию защищенных смартфонов, увеличение числа приложений из военной и коммерческой сферы, внедрение более высоких стандартов безопасности и надежной передачи данных — вот некоторые из факторов, которые будут способствовать росту рынка защищенных смартфонов в прогнозируемый период 2020-2027 гг.

Рост цен на продукты и потребность в совместимых телефонах являются сдерживающими факторами на рынке защищенных смартфонов в вышеуказанный прогнозируемый период».

Что доступно на рынке сегодня?

Смартфон работает под управлением PureOS на базе Linux, поставляется с предустановленным бесплатным программным обеспечением с открытым исходным кодом. В результате нет доступа к Google Play или другим основным магазинам приложений.

Веб-браузер по умолчанию представляет собой модифицированную версию Firefox с DuckDuckGo в качестве поисковой системы. Стоимость — 799$, за которые мечтатели из Purism еще взяли на себя обязательство постоянно обновлять Librem 5!

Смартфон оснащен аппаратными выключателями камеры, микрофона, питания адаптеров Wi-Fi, Bluetooth, GPS. Удалённо управлять этими переключателями нельзя, поэтому в B2B/B2G толку от них чуть, поскольку полагаться на сознательность и память пользователей не рекомендуется.

Что касается технических характеристик, то Librem 5 имеет съемную (!) батарею емкостью 3500 мАч, 13-мегапиксельную основную камеру и 32 ГБ встроенной памяти, расширяемой до 2 ТБ с помощью microSD, зарядка — через USB-C.

Модульный смартфон с ОСью на базе Linux стоимостью от 149$, из которого при необходимости можно извлечь ненужные компоненты. Проблема в том, что с той же легкостью пользователь может вставить в него недостающий модуль камеры и сделать с этим особо ничего нельзя.

PinePhone использует четырехъядерный процессор Allwinner A64, имеет 2ГБ оперативной и 16 ГБ встроенной памяти. Питается от съемного аккумулятора емкостью 3000 мАч, который можно заряжать через USB-C. Есть две камеры – 5-мегапиксельная основная 2-мегапиксельная для селфи. Кажется, что в последний раз такие ставили в смартфоны лет пять назад.

Отечественный защищённый смартфон стоимостью более 100 тыс. руб. Работает под управлением операционной системы Аврора. Попробовали ронять его с высоты 1,5 метра при температуре +60 ОС в пыльном помещении. Придумать реальный сценарий для этого сложно. Но если вы решили пойти в финскую сауну, в которой давно не убирались, взяли в парилку смартфон и от нагрева уронили его на пол, он продолжит работать. Солидная вещь для солидных господ.

Ключевой недостаток перечисленных защищённых решений – это число доступных приложений. Если в случае с Android и iOS их насчитываются миллионы, то здесь всё гораздо скромнее. Надо понимать, что какие бы инвестиции не вкладывались в независимые платформы, они начали на 10 лет позже Google и Apple и многих ставших нам привычными технологий и функций приходится или ждать, или хотя бы косвенно оплачивать их разработку.

Например, в октябре этого года вышла версия Sailfish 3.4, отечественным портом которой является ОС Аврора. В новой версии, благодаря усилиям наших соотечественников, … появилась возможность выделять и копировать текст в сообщениях электронной почты.

«Сами себе добавили канал утечки» – скажете вы. Нет, это вклад в удобство операционки, сделанной гиками для гиков.

Blackview BV9800 Pro

Далее в нашем ТОПе лучших смартфонов с повышенной защитой идет Blackview BV9800 Pro. Он без последствий переживет падения с высоты до 1,5 метров на твердую поверхность, а если он окажется под водой, то с ним тоже ничего не случиться, ведь его корпус надежно защищен от попадания в него влаги в соответствии со стандартом IP68. Также, в нем имеется хорошо-реализованная и быстро работающая функция разблокировки по лицу, которая будет актуальна в холодную погоду, когда руки владельца облачены в тёплые перчатки. Смартфон по достоинству оценят любители активного отдыха на природе, а также те, кто часто занимается мелким ремонтом. В нем предустановлен ряд утилит, таких как отвес, транспортир, высотомер, шумомер, компас, сигнал тревоги, фонарик и барометр, которые помогут в том или ином рабочем сценарии, если под рукой нет обычных инструментов, а также пригодятся в путешествиях и походах. Еще одна особенность BV9800 Pro — тепловизионный объектив, с помощью которого можно обследовать дом на предмет утечек, чтобы уплотнить зоны с плохой теплоизоляцией или заметить диких животных, когда ночуете на природе. За производительность аппарата отвечает шустрый 8-дерный процессор Mediatek Helio P70, который даёт хорошее быстродействие на уровне системы и минимальные задержки при запуске тяжёлых приложений на средних и максимальных настройках. Что касается автономности смартфона, то ёмкости аккумулятора в 6580 мАч легко хватит на два дня при повседневном сценарии использования. А в режиме ожидания смартфон может работать до 35 дней.

Напомню вам, что посмотреть актуальные цены на Blackview BV9800 Pro, а также на другие смартфоны из этого ТОПа вы можете по ссылкам, оставленным в описании к этому видео.

- Стандарты защиты IP68 / IP69K / MIL-STD-810G

- Экран IPS, 6.3”, 1080 x 2340

- Mediatek Helio P70

- Оперативная память 6 GB

- Постоянная память 128 GB

- Android 9

- Основная камера 48 MP + 5 MP

- Фронтальная камера 16 MP

- Wi-Fi: 802.11 a/b/g/b/ac

- Bluetooth 4.1

- NFC

- Тепловизор

- Слот для карты памяти

- Сканер отпечатка пальца сбоку

- Аккумулятор: 6580 мАч, USB-C, беспроводная зарядка

- Размеры: 168.5 х 81 x 14.8 мм

- Вес: 322 грамма

У Apple тоже все не безупречно

Специалисты «Яндекса» в 2015 году нашли проблему в реализации TLS-протокола одного из продуктов Apple.

Как работал бэкдор: протокол не полностью проверял сертификат при установке соединения. А значит, злоумышленник мог подделать сертификат и пройти проверку, а затем перехватывать пакеты в защищенном соединении.

Возможно, это ошибка разработчика (в коде было две повторяющиеся строки). Но как она прошла код-ревью и была допущена в конечный продукт, непонятно.

Недавняя находка еще интереснее. Журналист Брайан Кребс выяснил, что iPhone 11 Pro может отслеживать местоположение пользователя, даже если в настройках геолокация неактивна. Свежие iPhone 11 и 11 Pro Max тоже этому подвержены.

Apple этого не отрицает. На странице сервисов геолокации в системных настройках iOS прямо сказано:

Пусть и в зашифрованном виде.

Если вы замечали, что значок геолокации появляется в статусной строке даже после отключения функции, то вы сами можете подтвердить сбор данных. Остановить это стандартными средствами нельзя.

Кребс предположил, что проблема может быть связана с новым чипом U1 UWB. На iPhone 8 проблему он не нашёл – если геолокация выключена, то данные не собираются.

А Google устанавливает тысячи отслеживающих cookies

Даже без всяких закладок и бэкдоров за вами могут следить. Если вы пользуетесь браузером Chrome, не удивляйтесь, что Google (или те, для кого оно собирает данные) будет знать о вас все.

Журналист The Washington Post Джеффри Фаулер провел собственное расследование и заявил, что Chrome передает в Google личные данные пользователей в «абсурдных размерах». За неделю браузер установил на его компьютер 11 189 отслеживающих cookies.

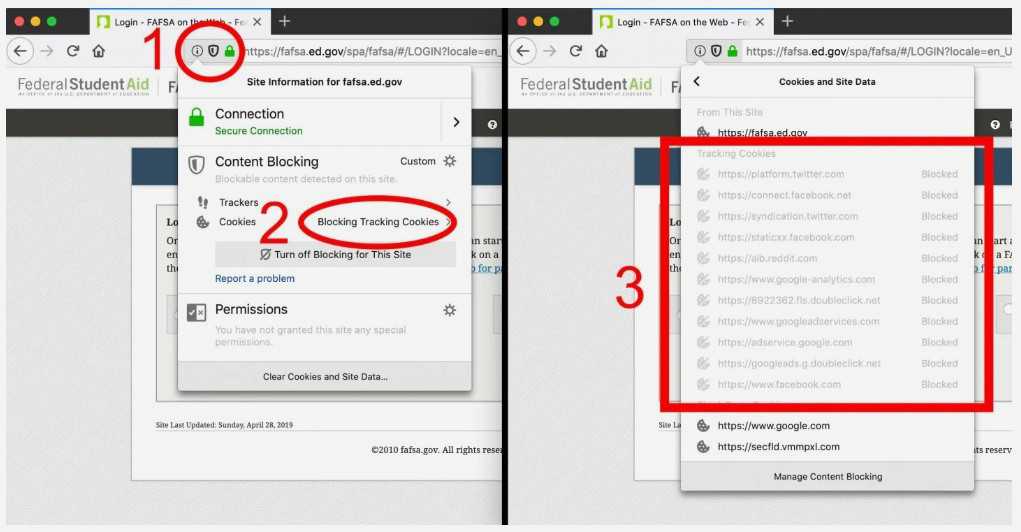

Firefox такие запросы на установку отклонял. Вот что он блокировал:

Как работает механизм: Chrome устанавливает cookies даже с частных или общественных сайтов, например, Aetna (американская компания в сфере медстрахования) и Federal Student Aid (программа финансовой поддержки студентов от Министерства образования США). Каждый раз, когда Фаулер заходил на сайты кредитной и страховой служб, его данные передавались Google.

В Google заявили: компания ничего не нарушает. Пользователь сам управляет своей конфиденциальностью.

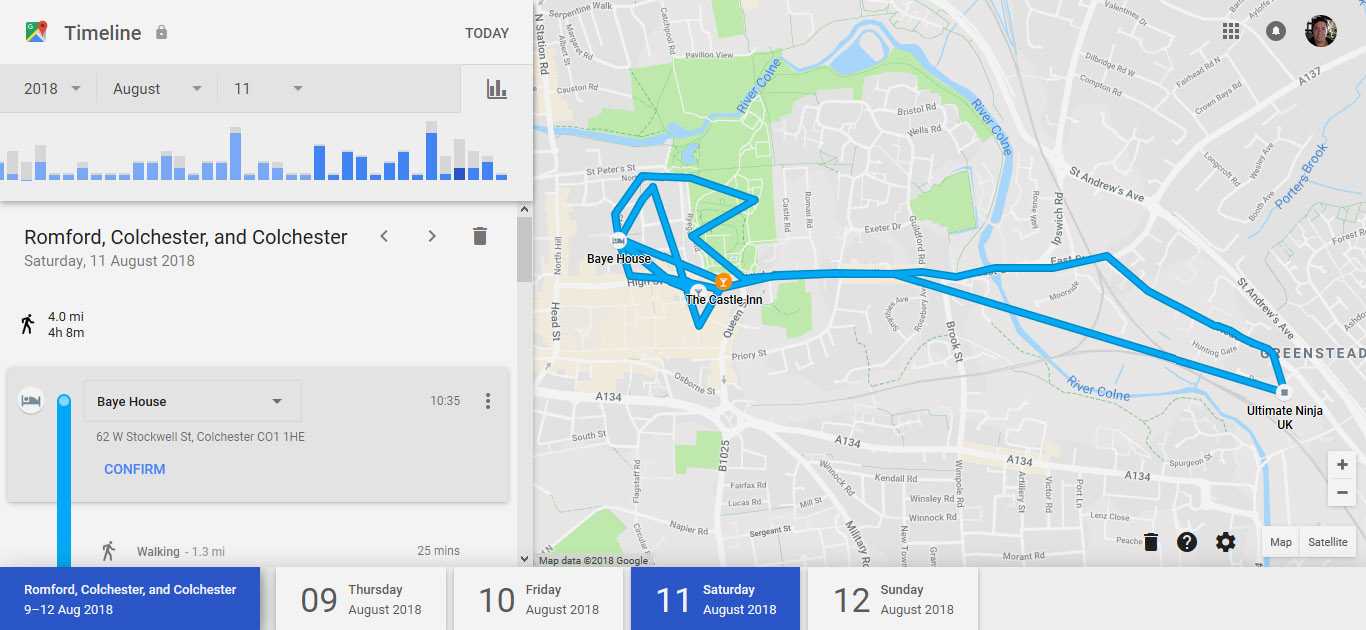

Но еще год назад Associated Press опубликовал итоги расследования, которое показало: даже если вы запрещаете Google отслеживать свое местоположение, службы компании все равно хранят эти данные. Выводы журналистов подтвердили эксперты Принстонского университета.

Даже если ваш Android-смартфон спит, а браузер работает в фоновом режиме, данные о местоположении передаются Google 14 раз в час – примерно 340 раз в сутки. 35% данных, которые отправляются в Google – координаты.

iPhone тоже отправляет Apple информацию о местоположения, но это лишь 1% от общего объема переданных данных. В целом в спящем режиме «яблоки» передают производителю в 10 раз меньше информации, чем Android-девайсы.

Неактивный Android-смартфон с Chrome отправляет в Google в 50 раз больше запросов в час, чем iPhone с Safari. Android взаимодействует с Google в 10 раз чаще, чем iPhone с Apple. Если на iPhone не установлен Chrome, Google не получит значимых данных с неактивного устройства.

Кто на самом деле создал Phantom Secure

Phantom Secure появилась в 2008 году и была зарегистрирована в Ричмонде, Канада, под названием Phantom Secure Communications. На веб-сайте компании Рамос, в должности генерального директора, писал, что искренне верит в всеобщее право на неприкосновенность частной жизни и, как и многие пользователи Интернета, всегда беспокоится о безопасности своей электронной почты и сообщений.

Рамос не особо разбирался в технологиях, он никогда не был ботаником или компьютерщиком. Технической стороной Phantom Secure занимался другой человек, чьё имя до сих пор не раскрывается в интересах следствия. В протоколах этот человек называется «Лицо А» и «высокопоставленный начальник Phantom Secure».

Журналисты нашли этого человека по фотографии из документа ФБР, но не раскрывают его личность, потому что спецслужбы пока не предъявляли «Лицу А» никаких обвинений, и он избегает публичности, опасаясь за свою жизнь и жизнь близких ему людей.

Благодаря этому таинственному человеку, компания Phantom Secure запустила на рынок собственное программное обеспечение, надёжно защищающее смартфоны от несанкционированного доступа.

Китайские смартфоны – главные кандидаты для удалённой слежки

Бэкдоры в китайской технике находят регулярно. Один из последних скандалов связан с китайским производителем Doogee.

Эксперты Федерального управления по информационной безопасности Германии нашли бэкдор в прошивках Doogee BL7000, M-Horse Pure 1, Keecoo P11 и VKworld Mix Plus. В первых трех моделях вредонос был активен, в последней – присутствовал, но не работал. В данном случае бэкдором выступал троян Andr/Xgen2-CY.

Как работал бэкдор: Andr/Xgen2-CY маскировался под библиотеку. Он был частью прошивки, так что удалить его крайне сложно.

Троян запускался после включения устройства и передавал данные о смартфоне на удаленный сервер. Специалисты установили, что троян отправлял номер телефона, геокоординаты, идентификатор IMEI и Android ID, MAC-адрес, название оператора, а также характеристики смартфона. По запросу он мог выполнить shell-команду, установить или удалить приложение, открыть URL в браузере (в том числе зараженный сайт).

Хакеры могли использовать бэкдор для фишинга, вымогательства, перехвата SMS из банка. В Германии насчитали как минимум 20 тыс. IP-адресов, с которых вредонос передавал данные. Сколько их в других странах, остается только гадать.

Производитель пока выпустил патч только для Keecoo P11. Остальные смартфоны все еще с бэкдором.

На смартфонах OnePlus потенциальный бэкдор обнаружили в 2017 году.

Как работал бэкдор: приложение Engineering Mode задумывалось как отладочное. Но почему-то собирало данные о координатах смартфона, имело root-доступ к данным и могло выполнять сложные диагностические тесты. В общем, было вполне официальным бэкдором.

OnePlus пришлось оправдываться. А потом и дорабатывать приложение, чтобы оно не казалось настолько подозрительным.

Еще раньше, в 2016 году, бэкдор нашли в системе обновлений прошивки по воздуху (FOTA), которую разрабатывала Shanghai Adups Technology Company.

Как работал бэкдор: каждые 72 часа он отправлял все SMS-сообщения и содержимое журнала звонков с устройства на сервер Adups. Каждые 24 часа – личные данные. Также собирались IMSI и IMEI, координаты, список установленных приложений. Бэкдор мог удалять или обновлять приложения, загружать и устанавливать новое ПО, даже обновлять прошивку без ведома владельца, удаленно выполнять произвольные команды и повышать свои привилегии на смартфоне.

Вскоре аналогичный бэкдор описали в ПО Ragentek Group. Под прицелом оказалось 3 млн Android-смартфонов. Это преимущественно продукты китайского гиганта BLU Products, а также Infinix Mobility, DOOGEE, LEAGOO, IKU Mobile, XOLO и даже Билайна (модель Beeline Pro 2). Обновление прошивки выпустили довольно быстро.

Технические особенности смартфонов

Как пишет Motherboard, на смартфонах вроде тех, которые продавала MPC, обычно устанавливается специальное ПО для отправки зашифрованных электронных писем или сообщений. Для маршрутизации они используют свою собственную серверную инфраструктуру. Иногда из таких смартфонов изымают микрофон, камеру и датчик GPS.

На некоторых смартфонах работает режим двойной загрузки. То есть, после перезагрузки смартфон может работать как обычный аппарат, показывая безобидное меню без доступа к каким-либо секретным данным. Но если во время перезагрузки удерживать определенную комбинацию клавиш, откроется доступ к секретной файловой системе, которая содержит зашифрованные сообщения.

Реклама защищенных устройств, модифицированных MPC

Реклама защищенных устройств, модифицированных MPC

Как правило, защищенные сообщения, которые приходят на такой смартфон, доступны в читабельный форме только на самом устройстве. То есть, если полиция сможет их перехватить, это все равно будет бесполезно.

Реклама в шторке уведомлений

Одной из вредоносных программ, обнаруженных на смартфонах Tecno, оказался неудаляемый xHelper. Мы писали о нём в прошлом году – почитайте, если интересно. Но, если говорить вкратце, то это так называемый adware, или «рекламный вредонос». Попадая на устройства своих жертв, xHelper интегрируется в систему и начинает показывать рекламные баннеры по всей прошивке – от Пункта уведомлений до предустановленных приложений вроде «Календаря», «Настроек» и «Камеры», не говоря уже о браузере.

Очевидно, что таким образом Tecno просто зарабатывает деньги

Интересно, что на этот счёт думают в Tecno? Ведь компания явно должна иметь какое-то оправдание. На запрос Secure-D представители бренда ответили, что не имеют к установке вредоносного ПО никакого отношения, обвинив во всём неизвестного партнёра из цепи поставок. Да, вот так легко. А, чтобы им наверняка поверили, ушлые китайцы заявили, что не получили ни копейки от реализации всех мошеннических схем, с которыми столкнулись пользователи фирменных смартфонов Tecno, и не знают, сколько всего устройств было заражено.

Очевидно, что Tecno очень опасается за свою репутацию на рынке стран СНГ, поэтому очень трепетно реагирует на любые негативные посты. Например, по словам автора Telegram-канала «Технологии, медиа и общество», который привёл пост BuzzFeed о вредоносном ПО в смартфонах Tecno, всего через 15 минут после публикации с ним связался представитель бренда на Украине. Он уточнил, что на украинском рынке аппараты Tecno продаются без предустановленного malware. Отрадно. Жаль, что про российский рынок он не сказал ничего.